什么是等保?简单来说就是:等保就是按照一定的技术标准对网络系统先进行等级评定,接着按照对应等级的相关要求,开展对该系统的全面检测、整改,尽可能降低系统风险,增强应对外来网络病毒、黑客组织、敌对国家攻击的防护能力和自救能力,实现保护互联网系统的安全、稳定的一种工作。

等保究竟测什么,包含哪些内容?

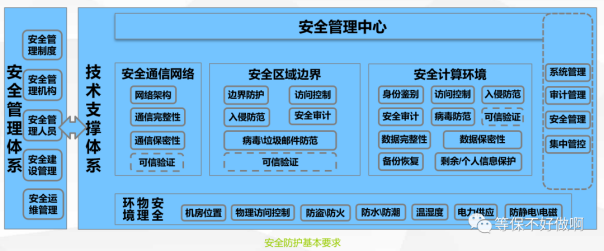

等保测评主要分为以下几个大类

安全物理环境:包括机房位置选择、温湿度控制、防盗、防火、防潮、防水、防雷击、电力供应、电磁防护等,以确保信息系统的物理环境安全。

安全通信网络:对网络安全提出要求,包括广域网、局域网、城域网等,检查网络架构、网络设备配置、网络传输安全等,以保障信息在传输过程中的安全性。

安全区域边界:主要关注边界安全,包括入侵防范、访问控制、安全审计、可信验证等,常用设备有防火墙、入侵检测系统等。

安全计算环境:对信息系统内的各种计算设备进行评估,包括网络设备、安全设备、服务器、数据库、操作系统、中间件等,检查身份鉴别、访问控制、安全审计、入侵防范、数据保护等方面的安全性。

安全管理中心:评估系统管理、审计管理、安全集中管理和集中管控等方面的安全性,以确保信息系统的管理机制和流程符合安全要求。

安全管理制度:评估制定的安全管理制度,包括各类制度文件和规范,如计算机管理制度、机房进出制度、安全培训制度等。

安全管理机构:评估网络安全管理机构的设置与运作,包括机构设置、人员配备、权限控制、审批流程等,以保证安全管理的有效性。

安全管理人员:对安全管理人员的招聘、培训和离岗制度进行评估,以确保安全管理人员具备必要的知识和技能。

安全建设管理:对信息系统的建设和更新过程进行评估,包括定级备案、方案设计、安全设备采购、软件开发、第三方服务商管理等。

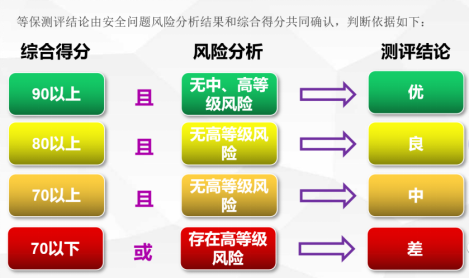

安全运维管理:评估信息系统的日常运维管理,包括环境管理、资产管理、漏洞管理、配置管理、密码管理、备份与恢复管理、安全事件处置等。在等保工作结束后,会产生相应的等保测评结论,对该系统的得分有个初步判断,一般70分以上且无高风险问题视为合格通过。

那么经过上述工作,并且测评结论为合格,系统就安全了吗?答案并不是!目前,想仅仅通过等保测评来保证系统的绝对安全,是不可能的。例如在每次的HW中,攻击者会使用大量Zero-day Exploit(零日漏洞攻击):攻击者利用尚未被厂商修复的漏洞来攻击系统,因为厂商还没有发布相应的安全补丁。对应安全设备可能就不会拦截攻击者的请求,从而导致服务器器沦陷。还有很常见的Phishing(钓鱼攻击):攻击者通过伪造合法的电子邮件、网站或伪装成一个合法的角色等手段诱使用户泄露个人信息,如账号密码、手机号、身份地址等,攻击者的成功得益于人们对于网络安全意识的淡薄。另外,等保做的是一个系统,仅包含该系统相关的网络链路,并不包含该单位所有的网络架构,若存其它网络系统存在对应漏洞,也会对单位内部网络造成危害。例如我们做的是单位内部的一个内网系统,而该单位还有门户网站开放在公网,并且该网站存在相应高危漏洞,那么黑客很有可能从该网站作为入口点,通过对应服务器作为中间跳板,来实施内网横向攻击。

诸如此类的问题还有很多,这些问题在当时做等保的时候并不能很直观发现。

等保测评标准只是基线的要求,通过测评、整改、落实等级保护制度,确实可以规避大部分的安全风险。不过就目前测评的结果来讲,几乎没有任何一个被测系统能全部满足等保要求。目前,等级保护测评一般情况下只要不存在高危安全风险,基本可以通过测评。且安全是一个动态调整、跟进的过程,而不是通过一次测评,就可以一劳永逸的。下一期带来《以真实渗透视角剖析等级保护要求的防御能力》,通过模拟真实攻击手法,验证相应的等保要求是否能够防御住,帮助我们进一步的了解“攻”与“防”的内容。